O que é ransomware?

Introdução

Ransomware é um tipo de software malicioso (malware) criado com o intuito de bloquear o acesso a arquivos ou sistemas para só liberá-los após o pagamento de um valor especificado. É como se fosse um sequestro, mas virtual. Nas próximas linhas, você entenderá melhor o que é ransomware, terá dicas de prevenção e receberá instruções sobre como agir caso seu computador ou sistema seja infectado por uma praga do tipo.

Se preferir, vá direto a um dos tópicos abaixo:

- Ransomwares: os malwares sequestradores

- Como um ransomware se propaga

- Como os ransomwares agem

- Tipos de ramsomware

- Crypto-ransomware

- Locker-ransomware

- Métodos de pagamentos explorados

- Como se proteger dos ransomwares

- Como as empresas podem se proteger dos ransomwares

- Caso: ataques a hospitais

- Contaminação por ransomware: pagar ou não pagar?

Ransomwares: os malwares sequestradores

A palavra ransomware já deixa claro a razão de esse tipo de malware ser tão assustador:

"ransom" é um termo em inglês que é usado em

referência a resgate, exigir resgate, pagar para resgatar e assim

por diante. A associação de ransomwares com

práticas de sequestro, portanto, não é exagero.

Apesar de serem vistos como um problema de segurança recente, os ransomwares não são um conceito novo: as primeiras referências a esse tipo de praga digital remetem ao final da década de 1980.

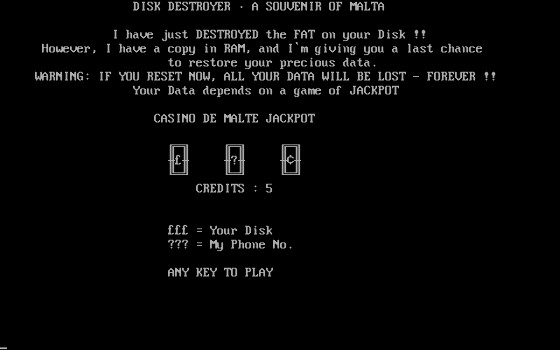

Naquela época, era possível encontrar um vírus de DOS chamado Casino que, todo dia 15 de abril, copiava dados da memória RAM e do sistema de arquivos FAT, e apagava todo o conteúdo do HD. O usuário não tinha que desembolsar nenhum dinheiro, mas só podia recuperar os dados se pontuasse em um jogo estilo caça-nível que o Casino exibia na tela.

Mas, naquela época, já existiam malwares desenvolvidos com o intuito de extorquir dinheiro da vítima. O PC Cyborg, cujas primeiras aparições datam de 1989, era um malware distribuído por disquete que criptografava a unidade C:\ e exigia pagamento em dinheiro — frequentemente no valor de US$ 189 — em nome da PC Cyborg Coporation para liberar os dados. Várias versões desse invasor foram desenvolvidas nos anos seguintes, todas com o mesmo intuito.

Na verdade, o PC Cyborg reescrevia apenas o arquivo de sistema autoexec.bat, ocultava pastas e criptografava os nomes de arquivos na unidade C. Ransomwares realmente capazes de criptografar conteúdos inteiros só viriam a surgir anos mais tarde. A maioria se limitava a ações mais simples, como alteração de nomes de arquivos e exibição de uma tela com ameaça.

Os primeiros ransomwares modernos e com poder significativo de alcance surgiram por volta de 2005 com pragas como Krotten, Cryzip e MayArchive, que utilizavam criptografia RSA para bloquear dados ou sistemas e exigir pagamentos para a liberação.

Casino

De lá para cá, a incidência de ransomwares não para de crescer. O motivo é óbvio: a internet facilita a disseminação. Além disso, esse tipo de praga tem potencial de gerar grandes quantidades de dinheiro para criminosos que atuam em meios online.

Como um ransomware se propaga

Os mecanismos de propagação dos ransomwares não são diferentes dos métodos usados para disseminar vírus e outros malwares: e-mails, redes sociais (como Facebook e Twitter), serviços de mensagens instantâneas (como WhatsApp e Skype) e sites falsos são os meios mais usados para esse fim.

Em praticamente todos há alguma tática de engenharia social: a mensagem é acompanhada de um argumento que tenta te convencer a clicar em um link ou anexo que leva ao ransomware. O texto pode dizer, por exemplo, que você tem uma dívida não paga, uma pendência com a justiça, uma atualização de segurança do banco ou um convite para visualizar fotos íntimas de uma personalidade famosa. Note como esses textos tentam assustar o usuário ou aguçar a curiosidade. Em ambas as circunstâncias, a pessoa tende a ter menos cuidado e, aí, clica no link ou anexo.

Phishing scam (e-mail falso) em nome dos Correios

Também é comum o ransomware se passar por antivírus, jogo ou aplicativo. Nesses casos, o usuário pode cair em uma página que promove aquele software ressaltando as suas vantagens. A pessoa, então, é levada a acreditar que o software é legítimo. Mas, quando o instala, acaba permitindo que o malware contamine o seu computador ou dispositivo móvel.

Há casos de ransomwares que exploram falhas no sistema operacional, em aplicativos ou em extensões para navegadores, mas o uso de técnicas de engenharia social tem mesmo mais efeito. Imagine, por exemplo, que você recebeu um e-mail de uma loja de comércio eletrônico avisando que o seu pedido já está em rota de entrega. Acontece que você não fez nenhuma compra! Curioso, você clica no link que supostamente dá mais detalhes sobre o pedido e acaba baixando o malware.

Você nunca cairia em truque desses? Que bom! Mas muita gente caiu: essa tática foi usada no primeiro semestre de 2016 para disseminar um ransomware de nome Locky. Nesse caso, os e-mails estavam em nome da Amazon, uma das mais conhecidas lojas de comércio eletrônico do mundo.

Como os ransomwares agem

Após a contaminação, o ransomware parte para a ação impeditiva, ou seja, executa as instruções que bloquearão o sistema inteiro ou um conjunto de arquivos. Como essa ação é executada? Tudo depende da forma como o malware foi desenvolvido e dos recursos explorados.

Um ransomware pode, por exemplo, explorar uma falha de segurança que permite a troca da senha de um sistema. Em casos como esse, o responsável pela praga contata a vítima de alguma forma para que ela pague (ou realize outra ação) para ter a senha antiga reestabelecida ou conhecer a nova.

Outra abordagem — esta bastante explorada — consiste em instalar pequenos softwares que exibem uma tela de bloqueio que, como tal, impedem que o usuário acesse recursos do sistema ou um conjunto de arquivos. Perceba que os dados estão lá, mas há um bloqueio no caminho até eles.

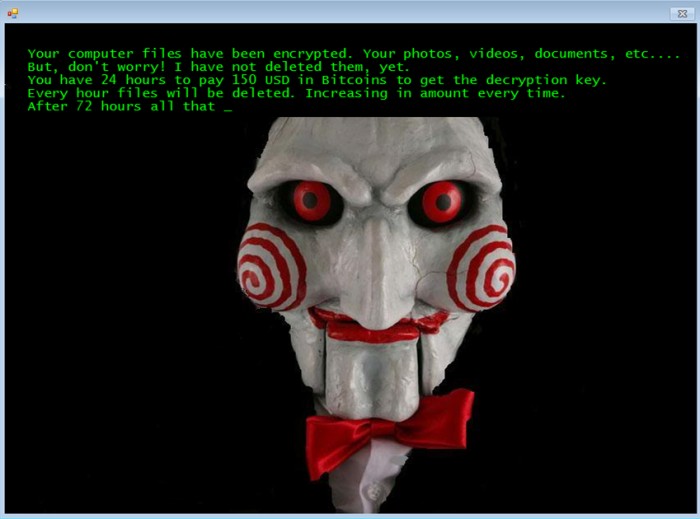

Para fazer pressão psicológica, algumas telas de bloqueio até exibem um contador dizendo que, se o pagamento não for feito até certa prazo, todos os arquivos serão deletados. Um ransomware chamado Jigsaw (inspirado nos filmes Jogos Mortais), identificado em 2016, agia assim: o usuário tinha 72 horas para efetuar o pagamento; a cada hora, uma parte dos dados era deletada para aumentar o senso de urgência.

Jigsaw

A situação fica mais grave quando servidores ou sistemas corporativos são atacados: como nenhum usuário consegue acessar o sistema, impedindo completamente o funcionamento da aplicação, a pressão acaba sendo mais intensa.

Um ransomware de bloqueio de tela que ficou relativamente famoso é o WinLock, que surgiu na Rússia em 2010. O bloqueio exibia uma mensagem com uma imagem de teor erótico e exigia que o usuário usasse um sistema de pagamento por SMS no valor de US$ 10 para ficar livre do invasor. Os responsáveis pelo WinLock foram presos (após obterem US$ 16 milhões com o esquema), mas variações surgiram nos anos seguintes.

Tipos de ransomware

Há vários tipos de ransomwares, mas duas variedades correspondem à maioria esmagadora deles: o crypto-ransomware e locker-ransomware. Vamos conhecê-los.

Crypto-ransomware

Os ransomwares que, de fato, criptografam dados são os que mais aparecem atualmente. Tanto que já receberam nome: crypto-ransomware. Há várias razões para o crescente surgimento dessa variedade. Uma é o fato de computadores e dispositivos móveis (tablets e smartphones) terem, hoje, poder de processamento suficiente para criptografar arquivos rapidamente. A outra é que, como só o invasor tem as chaves criptográficas usadas no ataque, fica muito difícil para a vítima recuperar os arquivos afetados.

Outra razão para o fortalecimento dos crypto-ransomwares é que, mesmo quando eles são removidos do sistema operacional, os arquivos criptografados permanecem dessa forma. Assim, as chances de o usuário "se render" e concordar em fazer pagamento aumentam consideravelmente.

Um dos crypto-ransomwares mais conhecidos é o CryptoLocker, que utilizava criptografia do tipo RSA de até 2048 bits. Quando esse malware bloqueava dados, exibia uma mensagem na tela informando que o usuário só teria seus arquivos de volta (documentos, fotos, vídeos, etc.) se pagasse valores que variavam entre US$ 100 e US$ 500 (outras moedas também foram usadas, como o euro).

CryptoLocker

Repare como a abordagem do CryptoLocker é inteligente: a praga pede valores relativamente baixos porque, assim, o usuário pode entender que não terá grande prejuízo para recuperar seus arquivos. Se um número grande de pessoas efetuar o pagamento, o "lucro" tende a ser muito alto.

Não é raro, porém, crypto-ransomwares cobrarem valores elevados, na casa das dezenas ou mesmo centenas de milhares de dólares. Normalmente isso acontece com crypto-ransomwares mais sofisticados, que podem paralisar sistemas inteiros de uma organização.

Locker-ransomware

A variedade locker-ransomware costuma ser menos complexa, mas essa característica não indica que ela é, necessariamente, mais fácil de mitigar. Nela, em vez de um conjunto de dados importantes ser criptografado, o acesso do usuário ao dispositivo ou sistema é bloqueado.

Grosso modo, é como se o locker-ransomware passasse um cadeado em uma porta ou trocasse a fechadura dela. A vítima é então submetida a algum tipo de extorsão para ter seu acesso restabelecido.

O bloqueio pode ser feito de diversas maneiras. As mais comuns envolvem mudanças de senha (por meio da exploração de uma vulnerabilidade de software, por exemplo) ou a exibição de uma tela que impede o acesso aos campos de login.

É possível que um único ransomware execute ações de locker-ransomware e crypto-ransomware ao mesmo tempo.

Métodos de pagamentos explorados

Por envolver extorsão, o desenvolvimento e a disseminação de ransomwares podem ser consideradas atividades criminosas, razão pela qual os responsáveis por esses malwares costumam ser bastante cuidadosos: uma operação de pagamento pode ser rastreada rapidamente pelas autoridades.

Dificilmente você verá um ransomware exigindo pagamento em serviços conhecidos, como o PayPal (que possui um sistema avançado de combate a fraudes), ou diretamente em contas bancárias, a não ser quando estas pertencem a terceiros — os chamados "laranjas".

É mais frequente o uso de serviços de pagamentos menos conhecidos ou mais discretos, como aqueles que são usados em sites de apostas ou conteúdo erótico. Mas, como estes também podem ser rastreados, é cada vez mais comum o uso das chamadas criptomoedas, com destaque para o Bitcoin.

Explicando rapidamente, o Bitcoin é uma espécie de "moeda digital" baseada em criptografia. Assim, é possível proteger as transações, o que evita (ou dificulta ao extremo) que a origem e o destino do pagamento sejam rastreados.

Por conta disso, o Bitcoin é bastante utilizado em atividades ilegais (mas atividades legais também podem se beneficiar dessa moeda virtual, é bom destacar). Porém, como o uso desse meio é mais complexo, os criminosos preferem trabalhar com o Bitcoin apenas quando valores altos estão em jogo.

Como se proteger dos ransomwares

Os cuidados preventivos em relação aos ransomwares praticamente não diferem das medidas de segurança recomendadas no combate a outros malwares. Eis as práticas mais indicadas:

- Tome cuidado com anexos e links em e-mails, especialmente com mensagens em nome de bancos, lojas ou autoridades judiciais: o teor desses e-mails tenta te deixar preocupado para você clicar ali sem pensar;

- Também tome cuidado com links em redes sociais (como Facebook) e serviços de mensagens instantâneas (com WhatsApp), mesmo que a mensagem venha de uma pessoa conhecida — pode acontecer de o computador ou dispositivo móvel dela ter sido contaminado e enviado a mensagem sem ela perceber;

- Nunca baixe arquivos de sites de qualidade duvidosa;

- Mantenha sistema operacional e aplicativos sempre atualizados (especialmente navegadores);

- Ative os recursos de segurança e privacidade do seu navegador;

- Tome cuidado com plug-ins ou extensões para navegadores;

- Use softwares de segurança (principalmente antivírus) de empresas com boa reputação;

- Evite usar serviços públicos de Wi-Fi, ao menos aqueles que são desconhecidos. Algumas redes podem redirecionar seu navegador para sites falsos sem que você perceba;

- Faça backup (cópia) de seus arquivos regularmente. Assim, você pode recuperá-los facilmente em caso de "sequestro" de dados.

Você pode saber mais como se proteger na internet aqui.

Como as empresas podem se proteger dos ransomwares

No caso de empresas e outras organizações, os ransomwares podem paralisar todo o negócio, por isso, os cuidados devem ser redobrados. É recomendável:

- Orientar funcionários sobre os cuidados indicados no tópico anterior;

- Monitorar a rede e protegê-las com mecanismos específicos para cada tipo de atividade (e-mail, web, transações de pagamento, etc.);

- Instalar atualizações no sistema operacional dos servidores em tempo hábil;

- Criar regras de segurança digital abrangentes;

- Controlar com rigor o acesso a sistemas (um funcionário do RH não deve acessar um módulo do departamento financeiro, por exemplo);

- Revisar políticas de segurança, ferramentas de proteção e módulos dos sistemas periodicamente;

- Fazer backup rotineiro (isso é essencial!), especialmente de dados críticos.

Vale lembrar que sistemas baseados no Windows são muito visados por serem mais numerosos, mas há ransomwares em praticamente todas as plataformas, inclusive móveis. Assim, também é necessário direcionar cuidados a sistemas como macOS, iOS, Linux e Android.

Caso: ataques a hospitais

Em fevereiro de 2016, o Centro Médico Presbiteriano de Hollywood, nos Estados Unidos, teve as atividades seriamente comprometidas por mais de uma semana por conta do ataque do já mencionado ransomware Locky. Até o FBI entrou no caso, mas, por conta da gravidade do assunto, o hospital pagou um resgate de 40 Bitcoins — na ocasião, um valor equivalente a US$ 17 mil.

Quase na mesma época, o Hospital Metodista de Kentucky, também nos Estados Unidos, sofreu um ataque similar. A diferença é que, nesse caso, não houve pagamento de resgate: o hospital desligou a rede, fez correções no sistema e restaurou os dados a partir de um backup. Mesmo assim, o impacto foi grande: as operações do hospital foram prejudicadas por cinco dias.

Em ambos os casos, tudo indica que funcionários receberam um arquivo contaminado por e-mail. Mas os ataques foram direcionados, ou seja, os hospitais não foram alvos por acaso: vários outros estabelecimentos do tipo foram afetados nos meses seguintes, inclusive na Europa e no Brasil.

O foco em hospitais mostra como os criminosos responsáveis por esses malwares podem ser meticulosos: um hospital lida com vidas humanas, logo, a pressão para que o pagamento seja efetuado é muito grande. Se os sistemas param, os hospitais têm dificuldades para acessar exames, obter dados de doenças, se comunicar com outros centros médicos, fazer reposição de remédios e assim por diante. Nessas circunstâncias, os pacientes não recebem tratamento adequado.

Além disso, os sistemas dos hospitais guardam informações confidenciais dos pacientes: prontuários e históricos médicos são documentos sensíveis. Se expostos publicamente ou perdidos, os hospitais podem sofrer processos judiciais que resultam em indenizações e multas pesadas. Mas, se a ação envolve sequestro de dados e / ou atividade bem-sucedida de um crypto-ransomware, o caso precisa ser analisado com cuidado.

Contaminação por ransomware: pagar ou não pagar?

Bitcoin

O exemplo dos hospitais levanta a pergunta: em caso de ataque por um ransomware, pagar ou não pagar o resgate? Em muitos casos, a reparação da vulnerabilidade que viabilizou a invasão e a eliminação do malware são suficientes para resolver o problema.

Via de regra, pagar não é recomendável porque serve de incentivo para a prática — os criminosos percebem que essa atividade pode mesmo ser rentável e insistirão nela. Além disso, não há garantias de que os dados serão devolvidos, embora a maioria dos invasores prefira fazer a devolução para não "queimar o filme": se surgirem relatos de que não houve recuperação após o pagamento, usuários ou entidades vitimadas que precisam dos dados rapidamente podem desistir da ideia.

O pagamento deve ser feito, consequentemente, quando todas as outras opções foram testadas e não há outra saída. É a última ação a ser tentada. Em caso de contaminação que envolva dados críticos ou sistemas corporativos, é recomendável alertar as autoridades e, se for o caso, contratar uma empresa de segurança com experiência no assunto para tentar uma solução mais adequada.

Como não há solução para eliminar de vez a ação dos ransomwares, a prevenção continua sendo o melhor remédio: softwares de segurança (antivírus, firewall, etc.) devidamente implementados e funcionários orientados ajudam enormemente na proteção. Como nada é 100% seguro, o backup também tem papel essencial: as cópias dos dados podem ser usadas para recuperar o sistema após o problema ser resolvido.

Referências para este texto

- Internet Archive: Casino

- Trend Micro: Locky

- Trend Micro: Jigsaw

- Sophos: CryptoLocker

- Sophos: crypto-ransomware

- FBI: ransomware on the rise

Publicado em 11_08_2016. Atualizado em 08_12_2019.

Autor: Emerson Alecrim

Autor: Emerson Alecrim

Graduado em ciência da computação, tem experiência profissional em TI e produz conteúdo sobre tecnologia desde 2001.

É especializado em temas como hardware, sistema operacionais, dispositivos móveis, internet e negócios.

Principais redes sociais:

• X/Twitter

• LinkedIn